什么是勒索软件?

勒索软件是攻击者用来破坏组织运作的恶意代码或行为, 通常是用他们的数据作为人质. 最终目标是迫使企业支付赎金,以便恢复正常运营.

几乎不可能强化防御,使组织完全无法抵御勒索软件攻击. 它是, 然而, 有可能极大地提高减轻攻击最坏影响的能力,或者首先降低被攻击的几率.

勒索软件的类型

试图列出勒索软件的类型可能会变成一场追逐游戏. 事实上,美国网络安全和基础设施安全局(CISA) 调用ransomware 一种“不断进化的恶意软件”.“一些比较常见的勒索软件变种包括:

- 双勒索攻击者将收取第一笔赎金,然后威胁要出售被盗数据,除非你支付第二笔赎金.

- Ransomware-as-a-Service(老城)已建立的勒索软件集团出售易于部署的勒索软件“工具包”,因此即使非专家也可以发动复杂的攻击.

- 分布式拒绝服务:而不是一个系统针对另一个系统, 这种类型的攻击涉及许多系统-数百或数千个-对一个系统发起协同攻击.

- 鱼叉式网络钓鱼:攻击者精心制作, 有针对性的电子邮件发送给特定的收件人或组,希望欺骗目标点击或下载恶意有效载荷或启动不希望的操作,如电汇.

- 偷来的凭证:攻击者使用一组从受损端点窃取的凭证来访问同一网络上的后续目标系统, 可能会锁定所有其他访问这些系统的权限.

- 应用程序开发:攻击者利用应用程序中的漏洞来获取访问权限、窃取数据和/或拒绝服务.

勒索软件是如何工作的?

勒索软件的工作原理是试图强迫受害者支付赎金. 具体来说, 恶意软件 由攻击者在勒索软件攻击中部署将遵循闯入模式, 恶意加密目标数据, 然后强迫公司或个人支付赎金.

如上所述,双重勒索已经变得越来越普遍. 对于现代攻击者来说,阻止对公司数据的访问是不够的, 他们也看到了偷窃的价值,并要求额外的报酬来取回它.

勒索软件对网络系统的影响各不相同, 取决于防御的类型和反应时间. 当获得访问权限时, 攻击者可以使用利用后框架来搜索环境并获得更高的权限. 如果一个 威胁的演员 获得完全访问权限, 他们可以加密整个网络, 导致业务服务完全中断.

大型网络生态系统中受感染的端点可能会在一段时间内遏制威胁, 但在恶意软件传播之前,这是一场与时间的赛跑. 迅速清除这些受感染的设备对于限制攻击的爆炸半径至关重要.

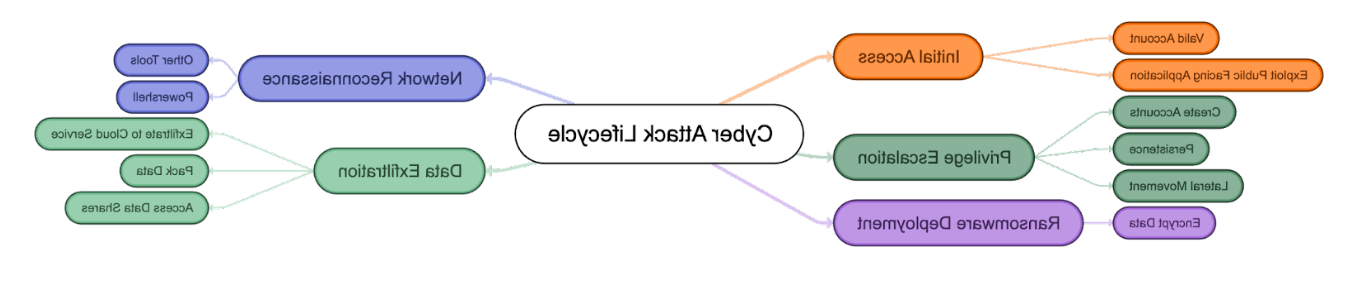

勒索软件攻击的各个阶段

- 初始访问和持久化勒索软件攻击链的第一阶段包括获得对组织网络的访问权. 攻击者利用的常见技术包括网络钓鱼, 凭据填料, 漏洞利用.

- 侦察在这个阶段, 攻击者绘制出组织的网络, 他们将在哪里获得他们所获得的系统和用户权限的初始上下文. 对于攻击者来说,这通常是最复杂的阶段.

- 证书盗窃和横向移动:在进入组织的网络后, 攻击者将尝试获取管理凭据,以便他们可以在网络中自由移动. 在此期间,攻击者可能会禁用现有的任何安全协议.

- 漏出在此阶段,攻击者正在寻找从网络中泄漏的文件. 这些敏感文件将被用来勒索. 例子包括财务文件, 会计信息, 客户端数据, 项目信息, 和更多的.

- 加密最后一个阶段是加密——这通常是对组织影响最大的阶段. 攻击者对各种目标文件进行加密,随后要求支付赎金.

Ransomware例子

勒索软件在当今世界无处不在. 让我们来看看最近一些值得注意的例子.

WannaCry Ransomware

这2017 WannaCry勒索软件攻击 是最近最著名和最臭名昭著的勒索软件之一吗. 它与传统的勒索软件不同,它包含了一个能够找到易受攻击系统并迅速传播的组件. 因为这种行为, 这种类型的勒索软件被称为蠕虫, 在网络中挖隧道,造成最大的破坏.

由于采用传统的网络钓鱼策略和蠕虫格式的恶意软件的性质, 这一事件尤其恶劣,并在全球范围内造成了影响. 黑客向用户和组织索要比特币赎金,这些组织通常没有最新的软件,或者在权限方面可能不卫生, 密码, 和凭证.

彼佳Ransomware

类似于WannaCry, Petya勒索软件的部署通常具有轻松传播和快速定位漏洞的能力. 用户将遇到它作为重新启动请求,之后他们的系统将不可用. Petya最初是作为恶意电子邮件附件发布的,当用户点击附件并在本地下载后,它会感染系统.

最初的Petya袭击在乌克兰各地造成了大规模破坏, 严重影响其银行基础设施以及该国其他关键部门. 从那里,它像野火一样蔓延到整个欧洲. 随后的变体, 被称为NotPetya, 比原始版本更具有恶意功能,也造成了数十亿美元的损失.

CryptoLocker Ransomware

也许是这些例子中最持久的, CryptoLocker主要通过包含恶意附件的网络钓鱼电子邮件引诱受害者. 这也许是一个好时机,让我们停下来赞美一下 安全意识培训. 并不是所有的, 但是,这些攻击中的许多都需要用户采取行动才能访问他们的系统。, 因此,让员工意识到该采取什么行动和不该采取什么行动是很重要的.

值得注意的, 由于坏人模仿联邦快递和联合包裹等知名公司的提示动作,CryptoLocker特别有效. 非对称加密用于锁定用户的文件, 这意味着使用两个密钥:一个用于加密,一个用于解密.

如何预防勒索软件

勒索软件可以通过遵循贯穿整个安全程序的关键最佳实践行为来防止. 放大, 勒索软件攻击有两个关键阶段,为了降低风险和防止攻击的最坏影响,在这两个阶段采取行动至关重要.

- 袭击发生前最小化 攻击表面 通过识别攻击者用来部署勒索软件的特定技术. 从那里, 安全团队可以应用多层预防措施(包括员工培训)来降低风险. 有目的的网络分段可以确保关键机器被隔离,以防止恶意软件的传播.

- 攻击期间对于正在进行的攻击,应该严格限制对关键任务数据的访问. 恒定的系统备份应该是一个高优先级,以便在关键任务数据受到损害的情况下,可以使用最近的数据部署数据恢复, 不妥协的备份.

通过识别和修复第一次攻击中的初始访问和执行向量,以确保完全根除攻击者,从而避免成为重复受害者.

如何移除勒索软件?

勒索软件可以通过有效的反恶意软件解决方案扫描网络来清除. 团队应该能够在勒索软件/恶意软件造成真正的破坏之前自动调查和遏制它.

扫描发现后, 从本地管理员组中快速删除目标用户的域帐户是个好主意. 具有管理员权限的用户帐户允许自动和有针对性的攻击,以与系统级权限交互,并轻松部署勒索软件.

另外, 系统管理员可以为安全分析人员生成决策点,以阻止受感染的用户帐户和恶意软件通信,或者完全隔离网络中的计算机. 利用自动化来减缓感染, 安全响应人员将有更多的时间来完全消除勒索软件的威胁.